小程序渗透3

微信小程序渗透测试(反编译)

微信小程序反编译

代理的配置,成功抓包后,接下来就是对微信小程序的源码分析

首先下载微信

(注意:如果现在仍然挂着代理,将会无法正常下载微信)

我们在模拟器里登录微信,随便选择一个小程序打开

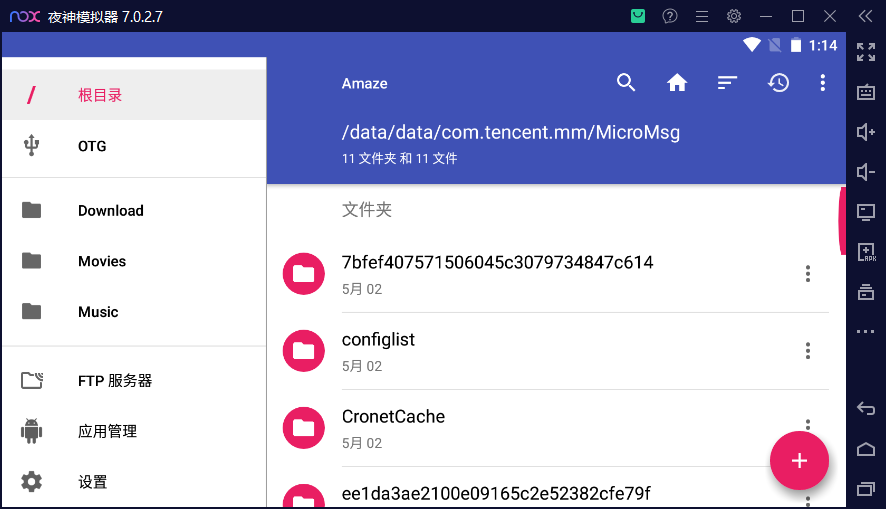

打开文件管理器,在会生成一个md5加密命名的文件夹(如果打开微信小程序过多,同时有多个文件夹不容易识别的情况,可以选择把文件夹所有内容删除掉,再去重新打开微信小程序,就会得到唯一一个MD5加密命名的文件夹)

在如图所示的路径下,能看到该小程序的文件夹

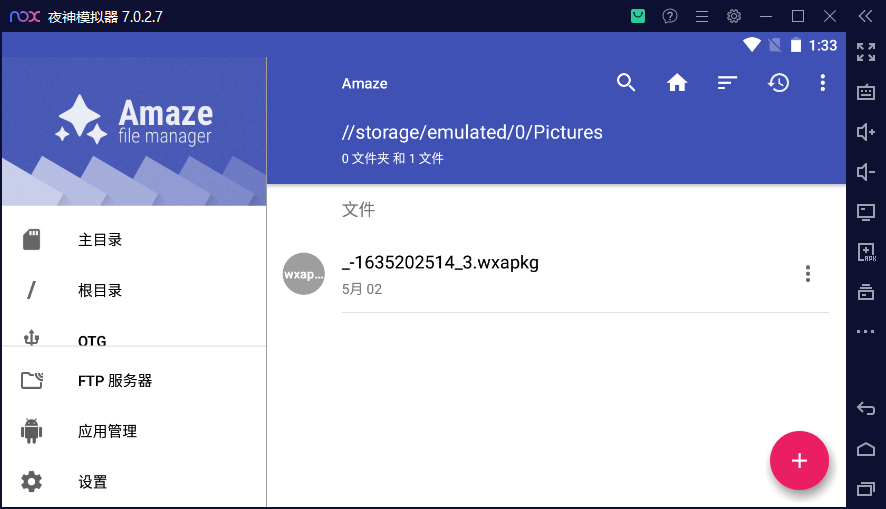

一般都在/appbrand/pkg目录下,会看到带有后缀为wxapkg的文件

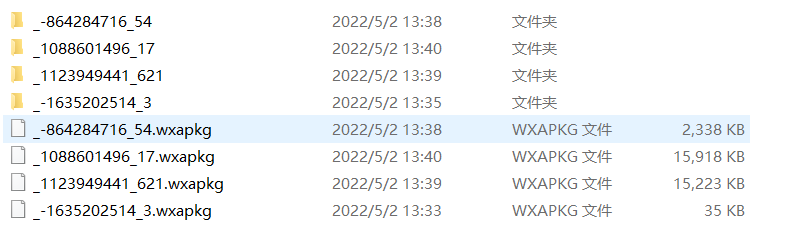

需要将其一一拷贝到本地主机下

注意:将整个文件夹复制大概率会使得文件管理系统停止工作而失败,所以需要一个一个文件的拷贝(确实麻烦!)

在夜神模拟器中,打开文件助手,找到模拟器与本地主机的共享文件夹

开始拷贝文件(图形化交互确实慢。。)

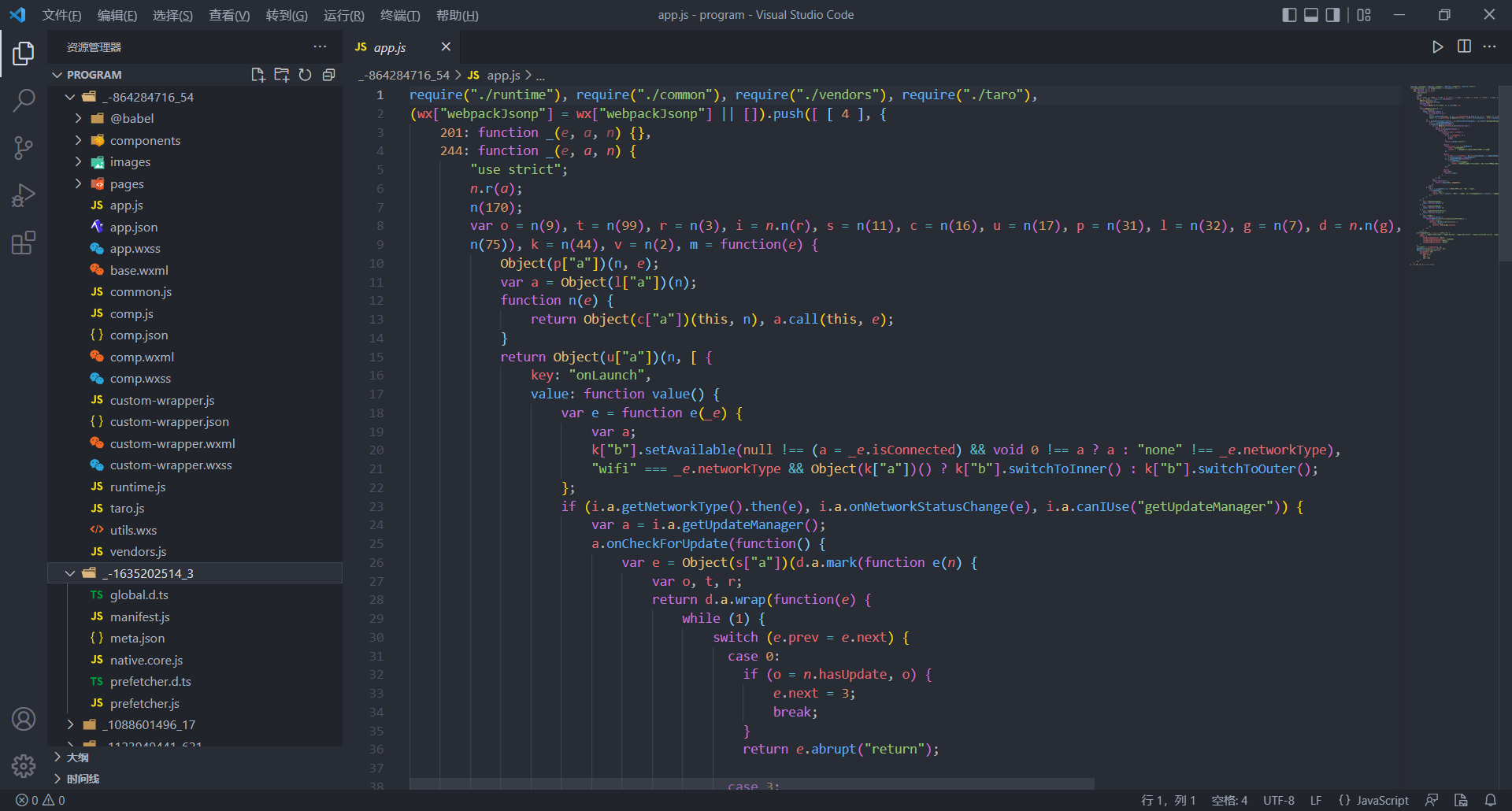

拷贝完文件之后,就是反编译了

GUI 界面的反编译工具

将文件拖入即可

所有的wxapkg文件编译完成

接下来就是源码审计了

小程序渗透3

https://glacierrrr.online/2022/05/01/小程序渗透3/